时间: 2021-08-03 09:16:14 人气: 42 评论: 0

黑灰产研究报告系列又和大家见面了。在这篇新报告中,猎人君将带大家了解群控及其进化史,揭秘攻击效率提升背后的逻辑,并提供有效的应对措施。

2018年下半年的时候,出现了一家号称“市面上最好用群控”的设备厂商,大肆地鼓吹和宣传自己的产品,据说光占地面积就要比传统群控节约95%。

好奇的猎人君买了一台,并且“采访”了一个大量采购的土豪“工作室”。在此之前他已经拥有了六万台移动设备、十万余个微X账号,大佬做流量生意,**量啊、投票啊、引流啊,时机合适薅薅羊毛啊……

——“啊,死号率可以的,一到三成吧,抖X、微X都还行,拿facebooX做外贸基本都能保证效果。”

——“主要节约小工,我这儿每个人力2500一个月,提成按他出的量结算,我一块他五毛这种(这里指像“卖茶叶的姑娘”那样,通过伪装人设和大量撒网加人,用诱导诈骗等方式促成购买消费)。原来一个人做一百控(一控即一部手机),负责管理设备、加的人聊天。现在一个人能操作两三个(相当于240~360台手机)吧,分到聊天上的时间多,出的量也跟着涨,他高兴我也高兴……”

——“养号操作比原来快,其他操作他都打包了,不用好几个软件跳(伪装设备指纹的软件,挂代理IP的软件等),确实节约时间。”

还真是,蛮量化的评价呢……

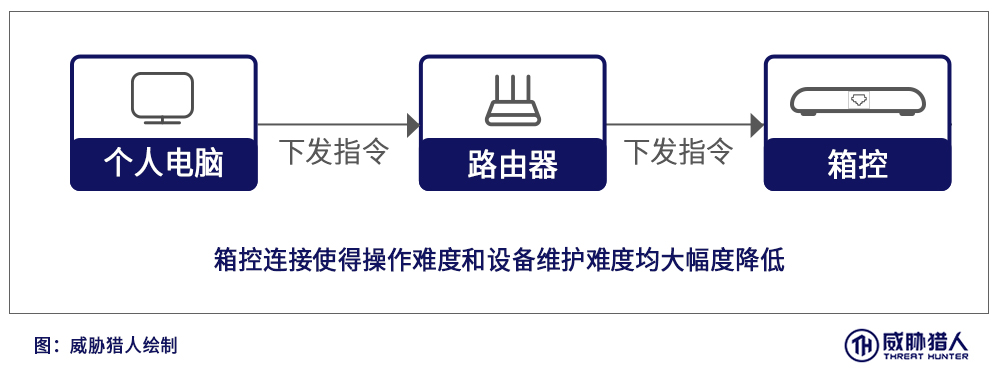

猎人君动手拆了自己的设备,打算一探究竟。这是一个箱型设备,需要连接网线和电源线,以下姑且简称它为箱控。

群控—— 一种通过操作多台手机进行批量攻击的方式。它可以说是黑产工作室的刚需了,在市场需求的催生下,群控类设备的供应商都非常擅长与利用各类技术对其进行升级优化。

以下是某工作室的群控设备照**。

下图这次的主角——箱控的内部构造。将十二台安卓手机主板通过电路集成方式集成至一块大主板,进行统一供电和管理。

问:手机屏幕呢?

答:扔掉。

我们用Apple提供的Darwin Streaming Server 传输手机画面到电脑上。(DSS是一款开源实时流媒体播放服务程序,是很多远程教育、网络监控、视频点播类系统的流媒体解决方案)

至于设备数量问题,它通过切割内存的方式,将每个手机主板切割为十个分身。最终达到,操作一台箱控相当于操作一百二十个不同手机的观感。原本需要一个大厅存储的手机设备,现在只需要几个货架,大幅缩减了黑产的设备运营成本。

设备数量的问题解决了,如何批量操作呢?

企业大部分业务接口的关键参数都设置有特定算法,在无法对其破解进行直接攻击的时候,黑产常常需要通过模拟点击的方式伪装正常用户操作,达到攻击目的。

常见的模拟点击方案是通过识别颜色、文字、形状来定位到需要点击的坐标。这种方式经常需要进行容错判断,再一次通过识别颜色形状等,来判断自己是否点击进入了目标页面,每次识别要消耗时间,速度相对较慢。

箱控使用了appium——基于Google UiAutomator2的安卓自动化测试工具,通过文字、控件id、控件名称等直接定位到APP的控件进行操作。

也就是说和上述方式相比,不用每次点击后截图,也不用根据图**一个像素一个像素的判断该点击的位置,速度得到了提升,而很多企业自身产品的自动化测试就是采用appium完成的……

回想“群控”一路的进化变种,再结合近来的种种事件,猎人君发现了一些规律。

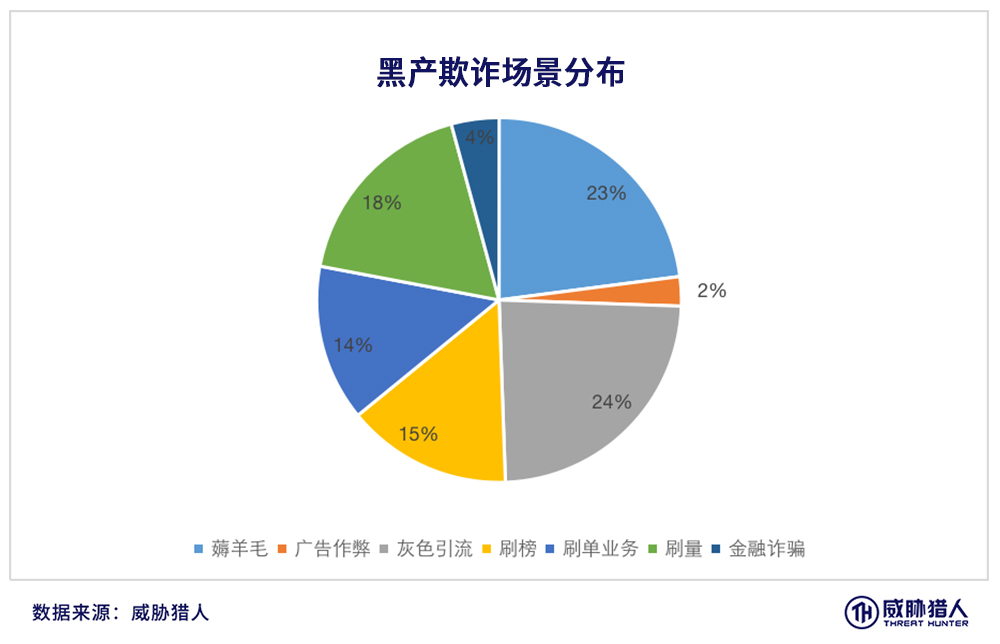

当前互联网黑灰产攻击有两个特点:

随着互联网的发展,黑产形成了一些固定的攻击模式和套路,有大量的攻击场景依附于流量,通过伪装成正常业务,再通过不断重复获利。

2. 重度依赖黑产基础资源

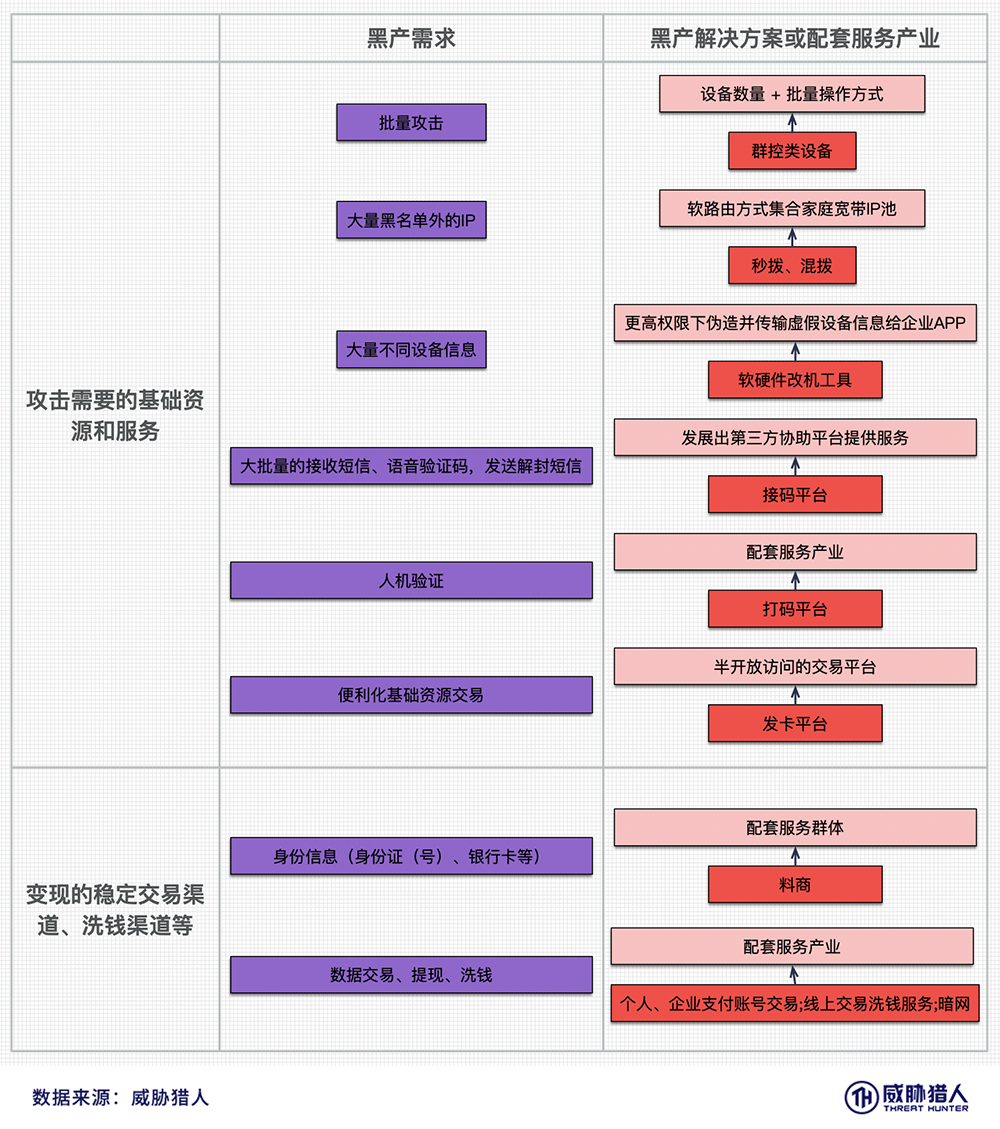

2. 重度依赖黑产基础资源在黑产市场,像设备这样需求庞大而稳定的“资源”还有很多:IP、身份证、银行卡、支付账号、改机工具、自动化攻击软件、过滑动验证码、隐秘变现渠道等。

也都逐渐形成了像接码平台一样的“服务型黑产协作平台”,这些平台越来越多,组合成了一张庞大的黑灰产基础资源网络。黑产攻击也严重依赖这些基础资源。

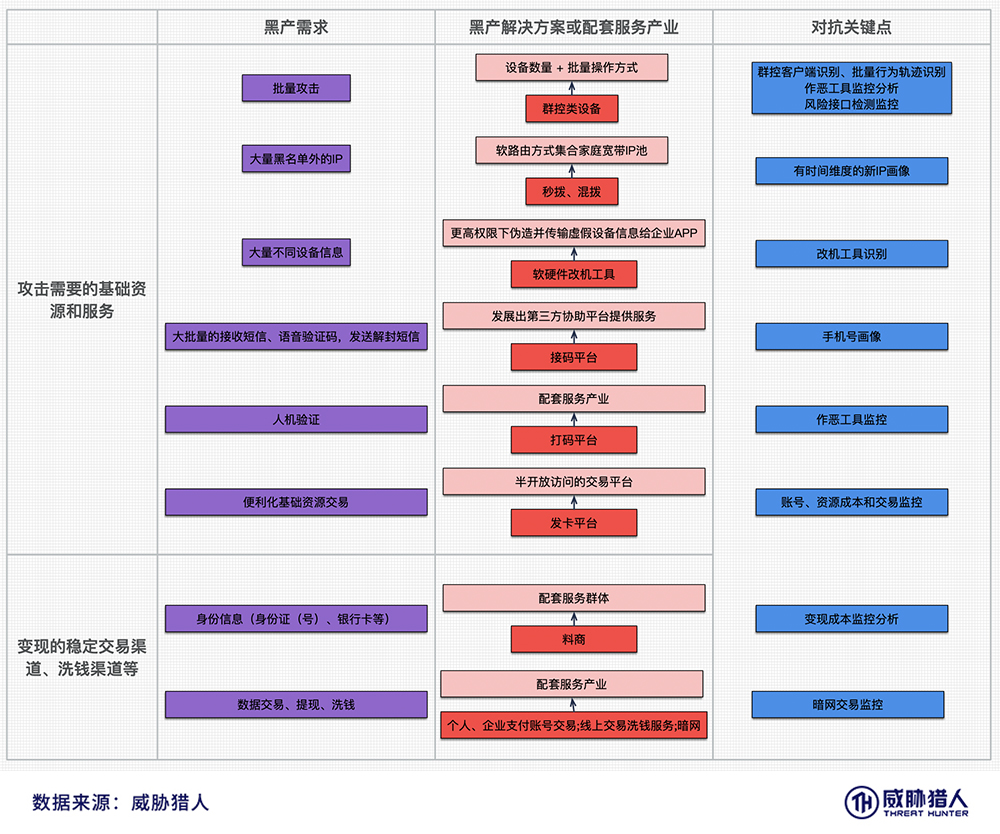

下图我们列举了黑产需求及他们对应的解决方案:

由于攻防逻辑和上游服务资源均趋于固定,黑产目前已经从攻防逻辑迭代的时代,逐渐过渡到攻击效率和成本的优化迭代上。依旧以攻击设备为例,我们来一探其变化过程。

黑产在设备上解决批量攻击的方式有这么几种:

1. 箱控

优化点:将通用类的攻击工具打包配套提供服务,降低了攻击的操作门槛。

黑产在群控类的设备与服务商,均表现出将秒拨IP、改机工具等一些通用类型的功能进行打包集合的趋势(秒拨和改机工具之前的文章我们有详细讲过,点击查看)。

将**功能和改机功能、虚拟定位功能内置,并且提供了云端备份能力,黑产可以将一套攻击环境连同环境上登录的账号一并上传备份,通过还原快照的方式切换环境,从而进行大量攻击。

箱控也提供了内存管理等能力,更好的满足了群控类设备的目标——降低运营成本,即可以用更少的人力操作更多的设备,攻击的效率和频次均得到了有效提升。

除了运营成本和攻击效率以外,这种打包的方式也有效降低了黑产的操作和技术门槛。小白只需要保证配置正确即可,意味着黑产可以在对“技术要点”了解更少的情况下发起攻击,防守方将面临更多更杂的攻击人员。

2. 租赁模式——“云手机”

优化点:租赁模式,自由“扩容”,降低了维护设备成本,且方便备份传输设备信息。

“云手机”是一种攻击设备租用模式,操作者可以通过客户端或浏览器直接对远端的手机(或虚拟手机)进行操作,发起攻击。

云手机与“群控”类设备的趋势相同,越来越多的云手机将“一键新机”、虚拟定位和代理IP进行打包销售。

这样的打包服务价格4元/天,加上手机号接码成本和网络成本,几十元到百元就可以拿到游戏的入场**。其成本远远低于传统实体手机的攻击方式。企业面临攻击人员更复杂广阔的现实问题。

黑产熟手还可以在需要时,利用云手机对自己的攻击设备群进行即时“扩容”,模式实在灵活。

原本受到盈利低于攻击成本或是设备数量限制,而无法进行攻击的场景,由于攻击效率的提升和灵活的租用模式,现在均可进行攻击。

真实环境中,大部分工作室基本都是固定攻击某个行业的某些厂商,同时关注营销活动,在合适的时机,利用设备的空闲剩余价值,“捎带”一些副业进行盈利。

图:某云手机操作页面

3. 中控

优化点:解决了传统群控因数据线传输屏幕数据和指令数据造成的设备数量限制问题。

手机设备中安装客户端,用户在PC端客户端上统一管理手机并向其下发命令,由网络传输后手机客户端执行模拟点击完成攻击。

4. 云控 优化点:设备无需在同一地点,脚本命令存储在云端,团伙间交易脚本时无需发送源码,方便了脚本传播和管理大量手机。

一个广域网版本的“中控”,操作者通过任意浏览器对手机进行管理和下达命令。

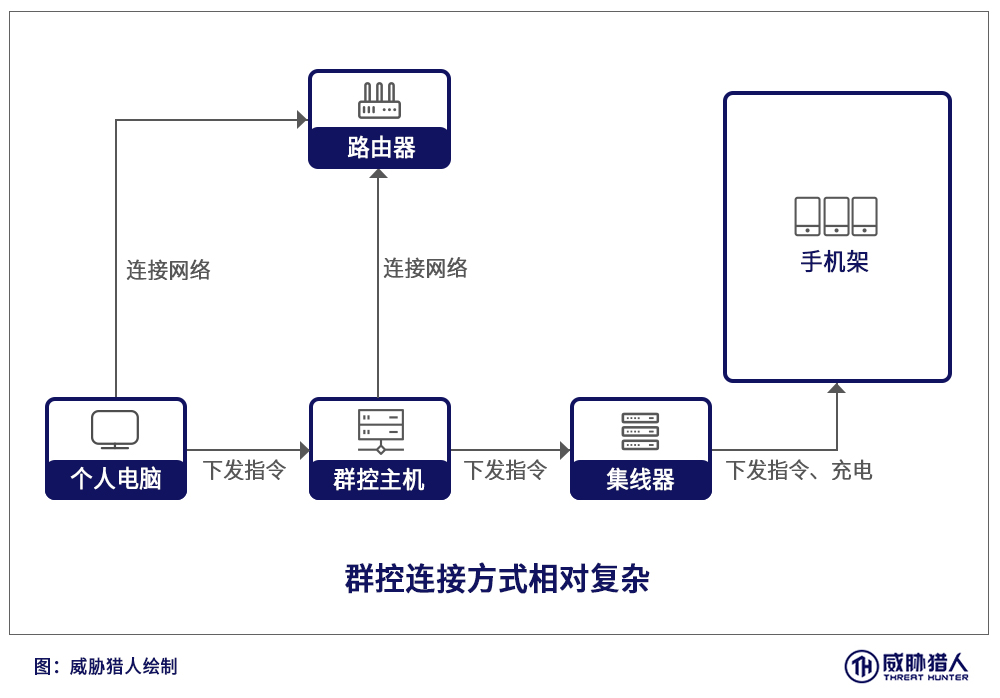

5. 群控

优化点:早期的批量操作设备解决方案,在脚本开发上限制较多,为避免卡顿,设备数量限制在百台左右。

采用屏幕映射的方式将手机屏幕映射到电脑,通过集线器将手机与电脑通过数据线连接,从而传出屏幕内容和操作指令。

面对当今黑产这样产业化、专业化、团伙化和链条化的运作模式,攻防对抗将是企业与黑产双方不断厮杀成长的一场持久战,且敌暗我明,该如何应对?

通过反欺诈情报(事前预防,事后根据攻击方法找到防护点)+欺诈数据标签(定位攻击流量)的综合对抗。填补认知盲区,打平信息差,了解对方的目标、攻击思路和策略。熟悉对方的作恶成本,了解对方发起攻击所需要的资源、时间、金钱成本、渠道门槛、对接的上下游以及通过攻击得到的营收等。

在业务侧,综合审视自己的目标,对比双方资源、调整策略,定位到黑产的攻击账号、流量等,予以打击防护。

黑产以量取胜,但也因为如此,批量就一定有迹可循。

黑产有庞大的上游基础资源供应,但同时也非常依赖这些资源,这些是产业链的关键结点,也同时是我们识别、打击和防护的有效结点。

下图我们对黑产攻击方式给出了企业风控可以做的相应的对抗点的建议:

从全产业链上下游视角出发的布控和收集的情报,可以作为风控策略的解释与支撑。同时,欺诈情报如黑产舆情和趋势也能有效反馈企业风控策略的有效性,并帮助企业控制攻防成本。

反欺诈情报一般包括:黑产准备攻击的借口、所涉及到的交易平台、攻击的目标接口、所利用的攻击工具、所涉及到的相关资源(手机号、IP)等。通过这些节点的布控,可以有效在黑产资源准备时就及时发现风险,并了解黑产的攻击路径和逻辑,提前做好风控策略。

不管黑产的技术上、设备上如何迭代,他们发起攻击时总绕不过一些基础的欺诈资源的储备,例如注册用的手机号和访问的IP。

据我们统计,全网每日黑产发起的恶意注册攻击达到800W次,每日活跃欺诈手机号150W以上,平均每个手机号每日进行6次攻击。

如果从黑产角度对其使用的基础资源进行监控,识别出企业业务场景下的黑产欺诈资源,则可以针对这些黑灰产做恶的虚假账号进行直接的拦截或降权。

从黑产基础资源识别的风控方式,能够一定程度上降低风控的误判率并提高可解释性。

作者:威胁猎人,公众号:威胁猎人

本文由 @威胁猎人 原创发布于人人都是产品经理。未经许可,禁止转载

题图来自Unsplash, 基于CC0协议